怎么查看网页上的登录账号密码(电脑浏览器记住的账号密码怎么查看)

本章适用于有一定易语言基础想发展学习POST方面的人阅读,文章根据个人学习经验所写,如果有错误请指出。

我们分析加密可以分为以下几个步骤:

①抓包分析加密数据的参数名

②定位关键函数,确定加密函数代码

③改写代码

④写到易语言里面调用

简单了解了JavaScript和数据加密的原理,那么我们接下来就来讲讲解密算法,本章就来简单讲解下----抓包分析和寻找关键函数

通过前面的学习我们知道了,加密无非就是通过一个加密方法,然后传入需要加密的数据,然后返回一个加密结果,把加密结果提交到服务器上面。

抓包的话,我们就不用多说,反正看不明白的数据就多半是加密了。(时间戳、时间、方法标识不算)

这里以资阳大众网为简单演示(

http://www.my0832.com/user/findpass.asp):

第一种:通过参数名定位

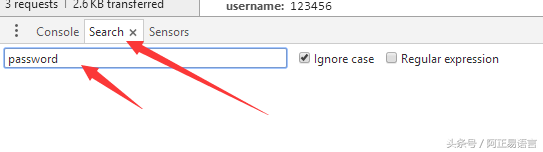

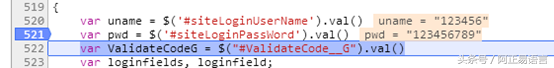

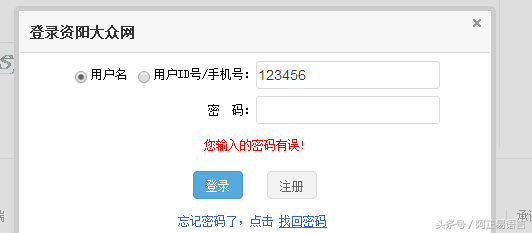

我们来到这里就开始按下F12开启抓包,然后输入错误的数据,但是一般我们输入的数据一定要简单,不能输入什么几十位的来乱搞,我们在这里用户名输入123456,密码输入123456789,点击登录按钮,然后看抓包的数据

抓出来的包就是这样的。我们可以看出password 这个参数加密了,密码加密,那么我们就来开始确定加密函数入口,然后拿到我们需要加密的数据,看下加密前,这些数据有没有进行一些替换、加密等操作。

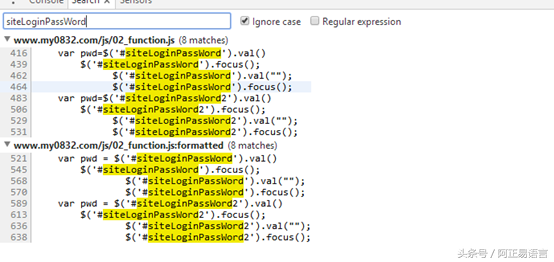

方法一:我们来到Search窗口,在下面编辑框输入我们需要定位字符串 password,敲回车

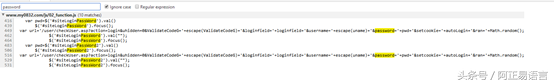

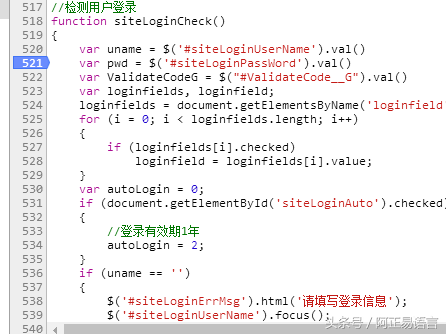

然后我们点击“{}”这个标志,进行数据格式化,然后我们在521行点击,下断

下断完毕后,我们可以看出来,这里是把我们页面的密码编辑框里面的文本取出来,保存到pwd这个变量里面,这时候,我们双击选中这个变量,然后上下滑动滚轮,扫视那里调用了这个变量。

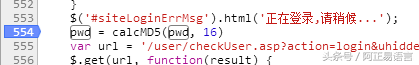

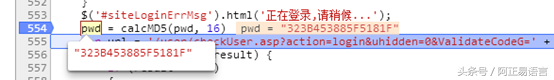

我们在554行看到了这个调用了一个calcMd5这样一个方法,把pwd作为参数传入,然后再用pwd作为接收变量,接收结果。

通过对比,我们可以发现,这里计算完毕的pwd数据,就拿去拼接了,那么我们这里再来输入假的数据,看下会不会断下来,会断下来,那就说明这里是调用了的。

在521行断下,然后我们按下F10步过,发现pwd的值就是我们输入的明文密码,F8继续运行,来到下一个断点

密码马上出现!

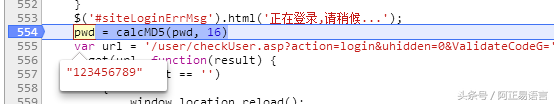

在这里,我们鼠标移动到pwd变量上面,然后我们就可以看到当前pwd变量的值,看到了值,然后我们再点一下步过(F10),然后再来看pwd的值。

Pwd变成了323B453885F5181F 这个值和我们抓包的数据是一样的password=323B453885F5181F

那么我们就找对了地方了,现在我们就可以确定 calcMD5 这个函数就是加密的函数,他把我们的明文密码传入进去后,然后再传了出来。

这就是简单的通过参数名进行定位数据。

原理就是,网站进行提交数据,那么肯定会拼接参数,那么就通过参数名去确定加密函数

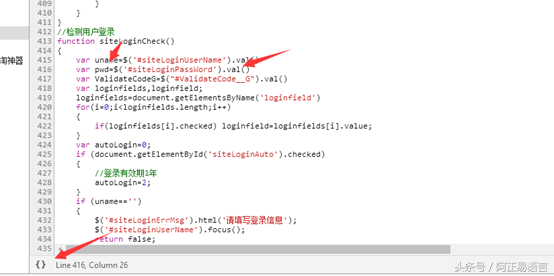

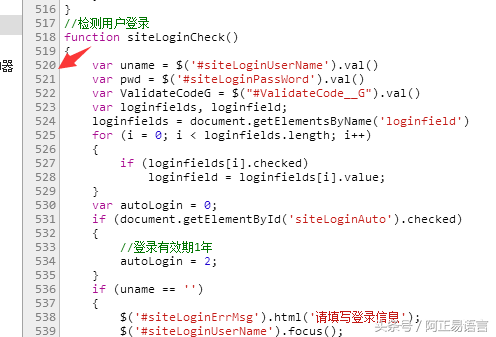

然后第二种定位数据的方法是:通过编辑框属性定位

我们来到密码编辑框

在密码编辑框里面,右键→审查元素

通过这里我们可以得到这个编辑框的一些属性。

看他的id 是 siteLoginPassWord

我们复制下来,去Search里面搜索。

然后我们看有$('#siteLoginPassWord').val() $的意思是当前整个html对象,然后#是对象id .val这个属性是 值 的意思,拼接起来就是获取当前兑现的XXid的值,所以就是我们需要的获取了密码的地方

然后后面的操作同方法一

这个方法原理是:要加密肯定有获取明文密码的地方,我们就去找到提取明文密码的地方,然后再去确定加密函数。

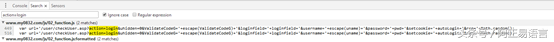

方法三:通过url链接定位

访问的url是

http://www.my0832.com/user/checkUser.asp?action=login&uhidden=0&ValidateCodeG=abcd&loginfield=uname&username=123456&password=323B453885F5181F&setcookie=0&ran=0.06586469533794981

首先分析下,这里的action=login肯定就是操作的标识了,那么我们就去搜索它,得到

然后双击第一个结果,就来到了

然后我们可以看到,我们需要寻找的password这个参数的值是通过pwd这个变量来赋值的,那么我们就双击pwd

我们可以看到就在他的上一行就是pwd最新最近的来源了。

剩下的就是下断,调试了。

这个方法原理是利用了数据提交的时候对于数据的拼接。

目前主流常用的就是这三种方法,下一章我们会简单讲解下加密算法的提取和修改。